Populárna aplikácia na ladenie systému "CCleaner" bola dodávaná so "slepým cestujúcim" asi mesiac. Výskumní pracovníci spoločnosti Talos zistili, že verzia dostupná na oficiálnej stránke na stiahnutie obsahuje časť škodlivého softvéru. Existujú dva faktory, ktoré robia tento prípad obzvlášť zaujímavý: za prvé, aplikácia má veľmi širokú užívateľskú základňu. Podľa informácií od výrobcu má aplikácia celkovo približne dve miliardy stiahnutí a započítaní. Počet postihnutých používateľov je preto veľmi vysoký. Manipulovaná verzia CCleaner bola tiež podpísaná s platným certifikátom. Cieľom týchto certifikátov je zabezpečiť, aby aplikácia pochádza od dôveryhodného dodávateľa. Preto niekto, kto má prístup k odcudzenému certifikátu, môže osloviť veľmi široké publikum - nepodpísané aplikácie nebudú vykonávané v systéme Windows, pokiaľ nebudú manipulované ďalšie nastavenia.

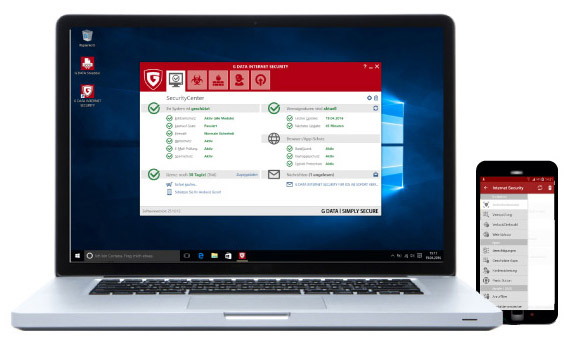

Zákazníci G DATA sú chránení

Manipulovaná verzia 5.33 CCleaner bola odoslaná medzi 15. augustom a 12. septembrom. Všetky riešenia G DATA zistia verziu ako Win32.Backdoor.Forpivast.A.

Zmenená verzia už bola uvoľnená. Používateľom, ktorí majú nainštalovanú príslušnú verziu, sa odporúča aktualizovať na verziu 5.34. Bezplatné verzie programu sa neinštalujú aktualizáciu automaticky - v takomto prípade musia používatelia prevziať aktualizovaný inštalačný súbor manuálne a nainštalovať ho.

Oslabené sťahovanie - nie je novým fenoménom

Skutočnosť, že infikovaná verzia 5.33 bola podpísaná s platným certifikátom poukazuje na niekoľko možných problémov s bezpečnosťou, od kompromitovaného procesu certifikácie až po kompromitovanú certifikačnú autoritu.

Šírenie škodlivého softvéru, ktorý bol podpísaný s platným certifikátom alebo verzie legitímnych programov s oficiálnymi kanálmi, nie je v žiadnom prípade novým fenoménom. V minulosti sa niečo podobné stalo aj s Torrent-Client pre Mac, ako aj Linux-Distribution. Malware "Petna" používa aktualizačnú infraštruktúru účtovného softvéru.

Zdá sa, že autori škodlivého softvéru majú čoraz väčšiu možnosť, aby infikovali čo najviac strojov v najkratšom možnom čase. Dodávateľský reťazec je pre to veľmi cenným cieľom. Ak útočník môže úspešne ohroziť dodávateľský reťazec dodávateľa, má to ďalekosiahle dôsledky - to je tiež niečo, čo sa už stalo v minulosti.

Update: 21.09.2017 - Podozrenie na špionáž

Zdá sa, že kompromitovanie CCleaner má ďalekosiahlejšie dôsledky. Podľa spoločnosti Talos existujú jasné náznaky, ktoré poukazujú na porušené verzie CCleaner 5,33, ktorá sťahuje ďalší škodlivý softvér, ak sa infikovaný počítač nachádza v sieti jednej z niekoľkých vysoko-profilových spoločností. Medzi cieľové organizácie patria spoločnosti ako Microsoft, Samsung, Cisco a Sony, ako aj telekomunikačné spoločnosti ako Vodafone a dokonca aj výrobca výherných prístrojov. Tieto skutočnosti naznačujú, že za kompromitovaním je dlhodobo a dobre plánovaná schéma priemyselnej špionáže. Pravdepodobným cieľom je zbaviť duševné vlastníctvo cieľových organizácií. To sa potom môže použiť na čokoľvek, od predaja alebo "aktívneho rozvoja podnikania" až po hľadanie zraniteľnosti v IT produktoch, ktoré môžu byť použité na ďalšie útoky alebo na kompromitovanie zariadenia "mimo krabice". Existujú dôkazy, ktoré spájajú kampaň s APT skupinou s názvom Skupina 72, ktorá mala podobný cieľový profil v minulosti. Z uvedeného je to však čisto špekulatívne - napriek tomu je pri tomto type scenára často veľmi ťažké označiť vinníka.