Výskumný pracovník Anders Fogh z G DATA Advanced Analytics položil základy pre objavenie zraniteľných miest CPU, ktoré sa stali známymi ako "Meltdown" a "Specter", keď blogoval o možnosti zneužitia špekulatívnej realizácie na čítanie pamäte jadra v užívateľskom režime. On blogoval o téme už v júli 2017, kde písal o svojom názore na aféru.

Hoci jeho príspevok v blogu nebol vtedy zdvihnutý médiami, prácu Fogha následne citovala aj spoločnosť Google Project Zero, ktorá publikovala rozsiahlu analýzu oboch zraniteľností, ako aj tím akademického výskumu, ktorý nezávisle objavil problémy.

Dôsledky

Problém zaberá iný a ešte znepokojujúcejší zvrat, keď zvážime, že zraniteľné procesory nie sú používané iba v stolných počítačoch a na serveroch. Aj smartphony a tablety môžu byť ovplyvnené, ako už potvrdili spoločnosti Google a Apple - hoci tieto chyby nemožno v týchto zariadeniach jednoducho zneužiť. Sieťové zariadenia, ako sú zdravotnícke stroje, brány IoT, automobily a kritická infraštruktúra, budú tiež často obsahovať zraniteľné procesory, bez jednoduchého spôsobu aktualizácie dotknutých produktov. Vzhľadom na povahu chyby však samotné aktualizácie softvéru nemusia chybu odstrániť - môže byť potrebné aktualizovať aj mikrokód CPU. Pre softvér alebo hardvér, ktorý predajca už nepodporuje, môže byť potrebné zakúpenie nového CPU alebo dokonca úplne nového zariadenia. Dodatočné vybavenie riešenia staršieho hardvéru často nie je možné alebo je neúmerne drahé.

Čo robia Spectre and Meltdown?

Zneužívaním návrhu konceptu CPU, ktorý sa nazýva špekulatívne spustenie, môže škodlivý softvér získať privilegovaný prístup na postihnutý počítač. Koncepcia bola pôvodne navrhnutá tak, aby zlepšila výkonnosť a snažila sa načítať určité informácie skôr, ako ich skutočne požaduje proces. V najhoršom prípade by to umožnilo útočníkom ukradnúť heslá a iné citlivé údaje. Zatiaľ čo Spectre a Meltdown určite prinášajú určité riziká pre domácich používateľov, chyby sú obzvlášť nebezpečné pre operátorov cloudových služieb, ktorí sa spoliehajú na servery, ktoré používajú náchylný hardware. Riziko tu je v skutočne veľkom napadnutom okruhu, ktorý ponúka, a ktorý potenciálne postihuje milióny zákazníkov a ich údaje. Napríklad škodlivý jednotlivec by mohol zakúpiť pravidelné predplatné pre cloudovú službu a použiť tento právny prístup na servery na ukradnutie údajov od iných platiacich zákazníkov. Spoločnosti Microsoft a Apple sa ponáhľali na aktualizáciu svojich operačných systémov, pričom ostatné platformy ako Linux a Android nasledovali.

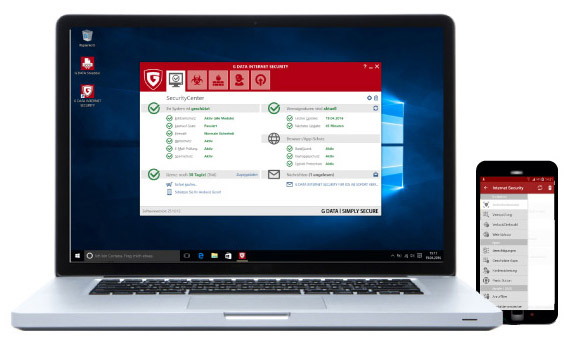

Zákazníci G DATA zostávajú chránení

Ak chcete riešiť túto zraniteľnosť a uistiť sa, že ich riešenia nie je možné využiť na použitie programu Spectre alebo Meltdown, spoločnosť Microsoft už nasadila opravy zmierňovania. Od dodávateľov antivírusov sa požadovalo, aby potvrdili, či sú ich riešenia kompatibilné s aktualizáciou nastavením konkrétneho kľúča databázy Registry. Riešenie G DATA sú kompatibilné s aktualizáciou Microsoft. Ak chcete zabezpečiť, aby sa aktualizácia spoločnosti Microsoft použila, skontrolujte, či sú povolené aktualizácie systému Windows. Nie je potrebná žiadna ďalšia činnosť na strane užívateľa. Nevyžaduje sa opätovná inštalácia softvéru G DATA.

Ďalšie kroky

V prípade podnikov, lavína aktualizácii operačných systémov a aplikačných záplat, ktorá bola spustená objavením zraniteľných miest, opäť zdôrazňuje význam komplexného konceptu správy patchov. Iba sledovaním stavu softvérových verzií a dostupných záplat, sa môžu firmy uistiť, že zavreli okno príležitosti pre hackerov, aby zneužili chyby. Kombináciou správy patchov s dobre premyslenou podporou životného cyklu hardvéru a softvéru môžu administrátori vytrhnúť svoju IT infraštruktúru a zlepšiť informačnú bezpečnosť.

Aktualizácia: 10. januára 2018, 11:30 - Zmätok v patchoch, výkon a kompatibilita

Existuje určitý stupeň zmätku a pohŕdania situáciou so zraniteľnosťami Meltdown a Spectra.

Včera sa objavili správy, že spoločnosť Microsoft vytiahla aktualizáciu zmierňovania pre určité systémy. Dôvodom bolo to, že niektoré čipy AMD vykazovali v praxi iné správanie, než sa očakávalo. Podľa spoločnosti Microsoft poskytnutá dokumentácia nezodpovedala skutočnému správaniu hardvéru, čo viedlo k tomu, že v niektorých prípadoch sa systémy stali nebootovateľnými. Z tohto dôvodu spoločnosť Microsoft prestala distribuovať aktualizáciu na postihnuté systémy.

Minulý týždeň spoločnosť Microsoft oslovila dodávateľov AV - vrátane G DATA - a požiadala ich, aby potvrdili, či ich bezpečnostné riešenia sú alebo nie sú kompatibilné s aktualizáciou zabezpečenia. Ak bolo riešenie kompatibilné, každý dodávateľ mal to potvrdiť vytvorením konkrétneho záznamu v systémovej databáze (registri). Ak táto položka chýba, aktualizácia nie je nainštalovaná. Cieľom tejto stratégie je obnoviť bezpečnosť a zabrániť výpadkom alebo iným problémom v určitých systémoch. G DATA reagovala a potvrdila, že všetky riešenia sú kompatibilné. Z tohto dôvodu nič neznemožňuje inštaláciu aktualizácie.

Testované riešenia pre kompatibilitu sú: G DATA AntiVirus, G DATA InteretSecurity, G DATA TotalSecurity, G DATA AntiVirus Business, G DATA ClientSecurity, G DATA EndpointProtection, (vrátane brány Linux Web / MailSecurity) G DATA AntiVirus pre Mac a G DATA InternetSecurity for Android.

Situácia je pre mobilné zariadenia ešte zložitejšia. Ak zariadenie Android nie je súčasťou vlastného radu zariadení Pixel alebo Nexus od spoločnosti Google, ostatní výrobcovia musia poskytovať aktualizácie. Avšak v minulosti sa silne roztrieštený svet Androidu zaznamenal v prípade distribúcie kritických aktualizácií, ktoré sú niekedy odložené s oneskorením niekoľkých mesiacov, oveľa slabším, každý dodávateľ potrebuje vyvinúť, testovať a distribuovať svoje vlastné aktualizácie. Tento problém už dlho v danej oblasti pretrváva. Majitelia starších zariadení sú väčšinou pozadu, pretože veľa predajcov má skôr záujem o predaj nových zariadení než o podporu starších.

Dôvodom pre to všetko zostáva problém, ktorý je zakorenený v samotnom hardvéri. Spoločnosti, ako napríklad spoločnosť Microsoft alebo spoločnosť Apple, dokážu s problémom pracovať, ale nedokážu ho vyriešiť. To je miesto, kde musí vstúpiť Intel. Spoločnosť už sľúbila, že poskytne aktualizáciu firmvéru / mikrokódu pre CPU, ktoré boli postavené po roku 2013, čo vyrieši problém s bezpečnosťou. Aktualizácie prichádzajú s nákladmi vo výkonnosti, avšak v rozsahu, ktorý sa môže veľmi líšiť od toho, že je "sotva viditeľný" celkom až po pokles výkonnosti v dvojcifernom percentuálnom podiele.

Aktualizácia: 23. januára 2018, 10:30 - spoločnosť Intel zruší aktualizáciu mikrokódu

Spoločnosť Intel oznámila, že zrušila jednu aktualizáciu mikrokódu, ktorá sa mala zaoberať jedným zo scenárov útokov "Spectre". Ďalšie aktualizácie sú preto pravdepodobne oneskorené. Táto aktualizácia spôsobila, že niektoré systémy sa náhodne reštartovali, čo môže spôsobiť stratu údajov. To znova ukazuje, že veci ako aktualizácie mikrokódu nemôžno za žiadnych okolností uponáhľať, aby sa zabránilo ďalším negatívnym dôsledkom.